Выделить для установки Терминала и работы с ключевыми носителями отдельный сервер (физический или виртуальный), не использовать данный компьютер для других целей;

Обеспечить физические (запираемое помещение с ограниченным доступ;

наличие систем кондиционирования, пожаротушения, бесперебойного энергоснабжения, контроля и управления доступом, видеонаблюдения и т.п.) и организационные меры безопасности (назначение ответственных лиц;

подготовка организационно-распорядительных документов; организация учета используемых СКЗИ и ключевых носителей;

разработка плана обеспечения непрерывности и восстановления работоспособности Терминала);

Расположить сервер с Терминалом в выделенном сегменте демилитаризованной зоны (ДМЗ) ЛВС;

на используемом сетевом оборудовании (межсетевом экране) запретить к серверу любой доступ из сети Интернет, а также доступ с сервера к ресурсам сети Интернет, за исключением следующих ресурсов:

- service.cyberft.ru (109.72.143.4, port 50091);

- cyberft-api.cyberplat.ru (TCP/443);

- cyberft.ru/downloads/soft (109.72.143.4, TCP/443, 80);

- используемые репозитарии ОС Debian (HTTP, FTP), get.docker.com.

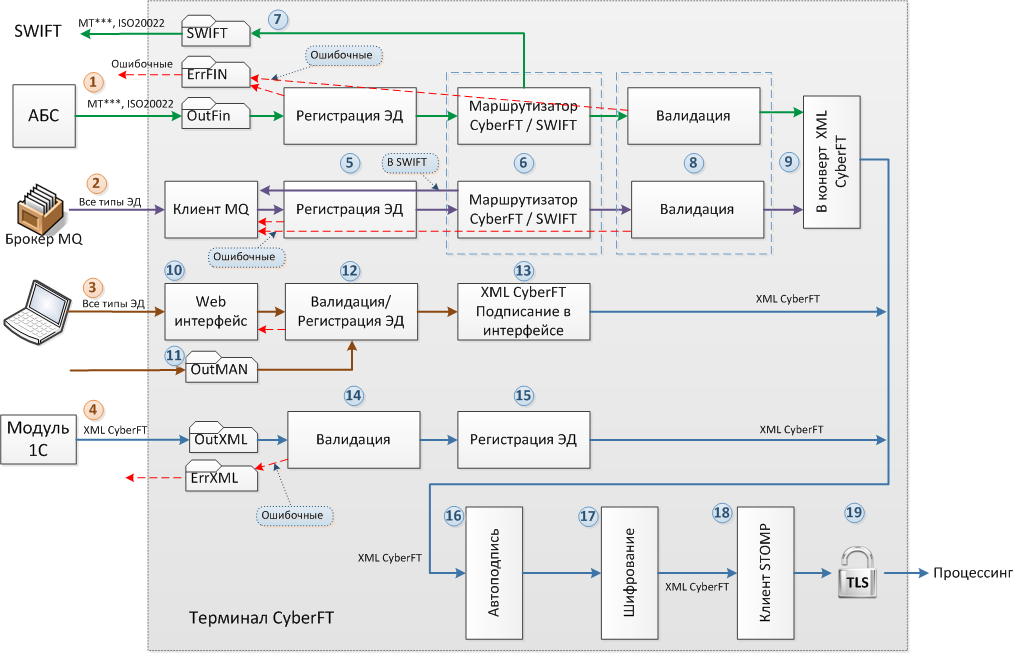

Ограничить к серверу доступ на используемом сетевом оборудовании (межсетевом экране) минимально необходимым перечнем взаимодействующих с ним внутренних серверов и рабочих станций (АБС, почтовый сервер, АРМ Главного администратора и пользователей Терминала), расположенных в других сегментах, в том числе, запретить удаленный доступ со стороны системных администраторов (типовые направления и протоколы взаимодействия Терминала с другими элементами системы отображены на Рисунке);

Если в выделенном сегменте сети кроме Терминала будет располагаться другое оборудование, целесообразно на программном межсетевом экране, установленном на сервере, запретить взаимодействие с другими серверами сегмента, кроме минимально необходимого доступа, например, с терминала SWIFT (см. Рисунок 1);

На сервере Терминала:

- в BIOS установить пароль на изменение, отключить загрузку с внешних носителей;

- использовать файловую систему Ext4 с включенным журналированием;

- выделить под каталоги /home, /tmp, /var, /boot, /log отдельные разделы; задать квоты использования свободного пространства на диске; каталог /log сделать недоступным для чтения пользователям;

- установить пароль на загрузку (LILO или GRAB), запретить загрузку в режиме BusyBox;

- запретить использование клавиши SysRq;

- в разделах /tmp, /log запретить запуск исполняемых файлов (noexec);

- отключить и деинсталлировать неиспользуемые программные пакеты и демоны (список используемого ПО приведен в Руководстве администратора Терминала);

- при использовании функционала оповещения администраторов по внутренней электронной почте о различных критичных событиях на Терминале, разрешить отправку сообщений только на необходимые внутренние адреса;

- своевременно обновлять операционную систему, проводить установку патчей, критичных обновлений; для установки/обновления операционной системы и ПО использовать доверенные репозитарии;

- не использовать права администратора при отсутствии необходимости; в повседневной практике входить в систему как пользователь, не имеющий прав администратора (при необходимости повышенных привилегий использовать sudo);

- в /etc/security/access.conf запретить удалённый доступ (как минимум, при невозможности отказаться от удаленного доступа, запретить удаленный доступ с правами root);

- включить системный аудит событий, регистрирующий возникающие ошибки, вход пользователей и запуск программ. Периодически, как минимум раз в неделю, просматривать журнал аудита и должным образом реагировать на обнаруженные сообщения об ошибках;

- запретить использование незащищенных протоколов (Telnet, FTP);

- для каждого пользователя и АС, получающих доступ к Терминалу, использовать персональные учетные записи (логин/пароль);

- длина пароля должна быть не менее 8 символов, и он должен быть сложным (использовать цифры, буквы разных регистров и специальные символы; не являться последовательностью символов на клавиатуре или словарным выражением);

- установить время жизни пароля не более 3 месяцев (/etc/login.defs) и для исключения возможности автоматического подбора пароля задержку повторного ввода 30 сек (/etc/pam.d/login);

- ограничить права доступа к файловой системе и сервисам для разных ролей пользователей минимально необходимыми правами; установить параметр DIR_MODE в конфигурационном файле /etc/adduser.conf в значение 0750;

- отключить возможность запуска программ с монтируемых отчуждаемых устройств.